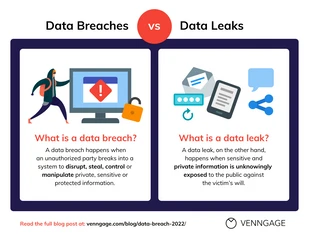

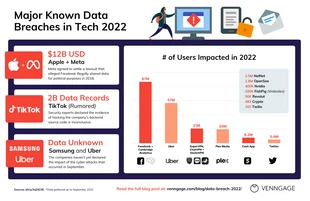

Modèle de comparaison 2022 pour les violations de données

Créez votre propre modèle de comparaison en personnalisant facilement ce modèle de comparaison de violation de données 2022 de Venngage. Personnalisez les graphiques, les polices, les couleurs et plus encore.

Modèles 100% personnalisables

Des millions de photos, icônes, tableaux et graphiques

Fonctionnalités d'édition basées sur l'IA

Partagez, téléchargez, intégrez et publiez sans effort

Générez facilement des codes QR pour vos créations

- Style de conceptionmoderne

- Couleurssombre, vibrant

- TailleLetter (11 x 8.5 in)

- Type de fichierPNG, PDF, PowerPoint

- planifierbusiness

La violation de données est devenue un terme fréquent en 2022. Mais ne vous y trompez pas, ce n'est pas la même chose qu'une fuite de données. Les violations de données et les fuites de données sont toutes deux des incidents de cybersécurité, mais elles ne couvrent pas les mêmes facteurs de risque. Au fil des ans, la cybersécurité est devenue un problème de plus en plus important et de plus en plus lourd de conséquences. Il existe différents types d'incidents de cybersécurité, mais les violations de données et les logiciels malveillants sont les principales cyberattaques de 2022, causant des dommages importants aux entreprises et aux particuliers en volant, en contrôlant ou en exposant des informations personnelles, sensibles ou protégées. Lorsqu'un acteur externe et non autorisé s'introduit dans le système d'une entreprise, il tente de manipuler des données importantes d'un projet ou d'un code source. La raison pour laquelle les pirates informatiques s'emparent d'une grande quantité de données d'utilisateurs est qu'ils prévoient d'utiliser ces identités volées pour commettre des fraudes à l'encontre d'institutions financières et d'autres organisations, mais ils peuvent également essayer